Catatan Belajar oleh : Reza Ervani bin Asmanu

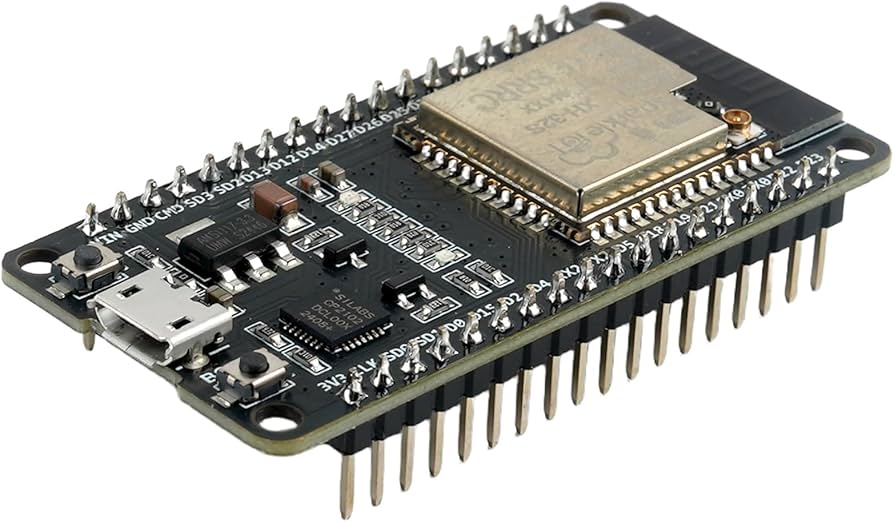

Bagi para penggiat embedded system, perpindahan dari fase hobi (Arduino Uno) ke fase semi-industri (ESP32) seringkali memunculkan pertanyaan krusial: “Apakah alat yang susah payah saya koding ini bisa dibajak orang lain?”

Jawabannya singkat: Bisa, jika Anda tidak memproteksinya.

Dalam artikel ini, kita akan membongkar apa itu firmware di dalam “otak” ESP32, bagaimana proses cloning terjadi, dan bagaimana cara memproduksi massal sekaligus mengamankan kekayaan intelektual (IP) Anda.

1. Anatomi Firmware: Lebih dari Sekadar Kode

Banyak pemula beranggapan bahwa firmware hanyalah kode sketsa (.ino atau .cpp) yang di-compile. Padahal, ketika kita bicara tentang ESP32, firmware adalah sebuah ekosistem data biner yang kompleks.

Jika PCB adalah “raga”, maka Firmware adalah “jiwa”-nya. Di dalam chip Flash Memory ESP32, data tidak disimpan sembarangan. Struktur memorinya terbagi menjadi beberapa partisi penting:

- Bootloader: Program inisiasi awal. Saat listrik masuk, bootloader-lah yang pertama kali bangun, mengecek kesehatan hardware, dan memanggil aplikasi utama.

- Partition Table: Peta lokasi. Bagian ini memberi tahu ESP32 di alamat memori mana aplikasi disimpan, di mana data WiFi (NVS) ditaruh, dan di mana file sistem berada.

- Application (App): Ini adalah kode logika yang Anda buat (hasil kompilasi).

- File System (SPIFFS/LittleFS): Area penyimpanan file statis seperti HTML, CSS, sertifikat SSL, atau gambar.

- NVS (Non-Volatile Storage): Area untuk menyimpan konfigurasi yang tidak hilang saat listrik mati (seperti SSID WiFi atau token API).

2. Mitos vs Fakta: Cloning ESP32

Sering terdengar mitos: “Orang tidak bisa mencuri kode saya karena mereka tidak punya source code aslinya.”

Fakta: Ini salah besar.

Untuk menduplikasi alat Anda, seorang peniru tidak membutuhkan source code Anda. Mereka hanya membutuhkan data biner (.bin) yang ada di dalam chip.

Bagaimana Cara Kerjanya?

ESP32 secara default memiliki mode “keterbukaan”. Menggunakan alat standar seperti esptool.py (alat berbasis Python yang resmi dari Espressif), siapa saja yang memiliki akses fisik ke port USB atau pin TX/RX/GND bisa melakukan Read Flash.

Perintah sederhana seperti ini bisa menyedot seluruh “jiwa” dari ESP32 Anda:

esptool.py -p /dev/ttyUSB0 read_flash 0 0x400000 backup_firmware.bin

Perintah di atas akan menyalin setiap bit data dari alamat 0 hingga 4MB (ukuran standar flash ESP32) ke dalam satu file bernama backup_firmware.bin.

File .bin ini kemudian bisa “ditembakkan” (flash) ke chip ESP32 kosong lainnya. Hasilnya? Chip baru tersebut akan bekerja 100% identik dengan chip asli Anda, lengkap dengan segala perilakunya, tanpa si peniru mengerti satu baris pun logika kode Anda.

3. Dua Sisi Mata Uang Cloning

Apakah kemampuan read/write flash ini buruk? Tergantung di mana posisi Anda.

Sisi Positif: Efisiensi Produksi Massal

Jika Anda ingin memproduksi 1.000 unit alat, Anda tidak mungkin membuka Arduino IDE dan melakukan “Compile & Upload” satu per satu (yang memakan waktu 1-2 menit per unit).

Metode pabrikasi yang benar adalah:

- Ambil satu unit “Master” yang sudah sempurna.

- Lakukan Read Flash untuk mengambil file

.bingabungannya. - Gunakan script otomatis untuk mem-flash file

.bintersebut ke 1.000 chip baru. Proses ini hanya memakan waktu hitungan detik per chip.

Sisi Negatif: Pencurian Produk

Sisi gelapnya, jika Anda menjual produk jadi tanpa proteksi, kompetitor bisa membeli satu unit, menyedot isinya, dan memproduksi tiruannya dengan harga lebih murah karena mereka tidak mengeluarkan biaya riset (R&D).

4. Benteng Pertahanan: Flash Encryption & Secure Boot

Jangan khawatir, Espressif (pembuat ESP32) sudah menyiapkan fitur keamanan kelas industri untuk mencegah cloning.

A. Flash Encryption (Enkripsi Flash)

Fitur ini akan mengacak data yang disimpan di flash memory menggunakan algoritma AES-256.

- Cara Kerja: Saat fitur ini aktif, data yang tertulis di flash memory bersifat acak (sampah). Chip ESP32 memiliki kunci rahasia (key) yang disimpan di area khusus bernama eFuse yang tidak bisa dibaca dari luar. Saat chip bekerja, ia mendekripsi data tersebut secara on-the-fly di dalam prosesor.

- Efek: Jika seseorang mencoba menyedot (read) data flash, mereka hanya akan mendapatkan data sampah terenkripsi yang tidak bisa dijalankan di chip lain (karena chip lain tidak punya kuncinya).

B. Secure Boot

Fitur ini memastikan bahwa hanya firmware yang “ditandatangani” oleh Anda yang boleh berjalan.

- Cara Kerja: Anda membuat pasangan kunci digital (Private & Public Key). Firmware ditandatangani dengan Private Key. Saat ESP32 menyala, Bootloader akan mengecek tanda tangan tersebut.

- Efek: Jika seseorang mencoba memodifikasi firmware Anda (misalnya menyisipkan malware) dan menguploadnya ulang, ESP32 akan menolak untuk menyala (boot) karena tanda tangannya tidak cocok.

C. Mematikan Jalur Debugging (JTAG/UART)

Melalui pengaturan eFuse, Anda bisa secara permanen mematikan kemampuan chip untuk menerima perintah dari luar (seperti perintah read flash tadi). Ini ibarat mengelem mati lubang kunci pintu rumah Anda setelah Anda masuk ke dalamnya.

Kesimpulan

Bagi para maker yang ingin naik kelas menjadi produsen perangkat keras:

- Fase Prototiping: Biarkan ESP32 terbuka. Kemampuan cloning (backup/restore) justru memudahkan Anda menyelamatkan alat jika terjadi error.

- Fase Produksi: Mulailah belajar tentang Flash Encryption. Ini adalah standar wajib untuk melindungi jerih payah intelektual Anda.

Firmware bukan sekadar kode, ia adalah aset. Lindungi aset Anda sebelum terjun ke pasar bebas.