Membangun sebuah kernel sistem operasi dari nol adalah pencapaian teknis yang luar biasa. Namun, setelah kernel berhasil melakukan booting dan mengelola perangkat keras dasar, muncul pertanyaan fundamental: Bagaimana cara menjalankan perangkat lunak publik—seperti Python, GCC, atau tool CLI lainnya—di atas kernel buatan sendiri?

Artikel ini akan mengupas mekanisme jembatan antara kernel dengan aplikasi, serta mendalami struktur proteksi perangkat keras yang mendasarinya.

1. Dikotomi User Space dan Kernel Space

Dalam arsitektur sistem operasi modern, terdapat pemisahan tegas antara wilayah kerja aplikasi dan wilayah kerja inti sistem.

- Kernel Space: Area di mana kernel memiliki akses penuh dan tidak terbatas ke perangkat keras (CPU, RAM, Disk).

- User Space: Area terisolasi tempat aplikasi pengguna berjalan. Aplikasi di sini tidak diizinkan menyentuh hardware secara langsung demi keamanan dan stabilitas sistem.

Agar aplikasi seperti Python (yang berada di User Space) dapat berinteraksi dengan dunia luar—misalnya menampilkan teks ke layar—ia harus mengirimkan permintaan ke kernel. Permintaan inilah yang disebut sebagai System Call (Syscall).

2. Peran Vital Standard C Library (libc)

Sebagian besar perangkat lunak publik tidak dirancang untuk berkomunikasi langsung dengan kernel tertentu. Mereka bergantung pada sebuah layer perantara yang disebut Standard C Library (libc), seperti glibc pada Linux atau musl.

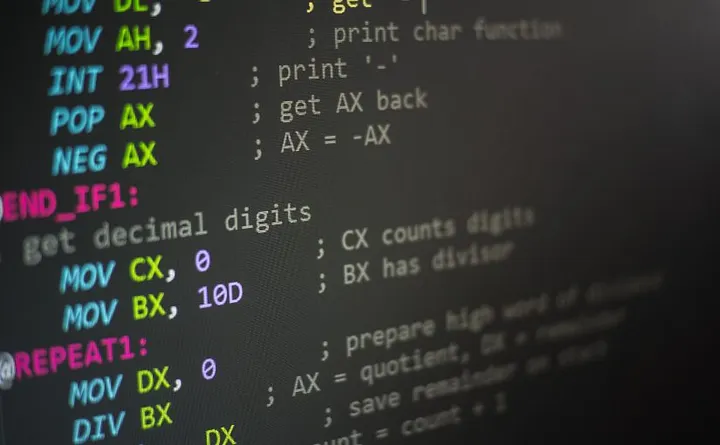

Ketika kode Python menjalankan perintah print(), di balik layar ia memanggil fungsi write() yang disediakan oleh libc. Tugas libc adalah menerjemahkan pemanggilan fungsi tersebut menjadi instruksi spesifik (interrupt atau instruksi syscall) yang dipahami oleh kernel.

Untuk menjalankan software publik di kernel kustom, pengembang memiliki dua opsi:

- Mem-porting libc: Menyesuaikan library seperti Newlib atau musl agar mengenali syscall kernel kustom Anda.

- Menulis Wrapper: Membuat implementasi minimal dari fungsi-fungsi dasar C yang diperlukan oleh runtime bahasa tersebut.

3. Syarat Minimal Kernel untuk Menjalankan Software

Agar sebuah kernel mampu mengeksekusi aplikasi CLI publik, kernel tersebut wajib memiliki komponen berikut:

| Komponen | Deskripsi |

| ELF Loader | Kemampuan untuk membaca, memetakan, dan mengeksekusi file format ELF (Executable and Linkable Format). |

| Memory Manager | Implementasi sistem alokasi memori (seperti brk atau mmap) agar aplikasi bisa menggunakan RAM. |

| VFS (Virtual File System) | Driver untuk membaca file skrip atau library dari media penyimpanan (misalnya FAT32 atau ext2). |

| Syscall Handler | Antarmuka di dalam kernel yang menangani permintaan dari aplikasi (seperti open, read, write, exit). |

4. Mengenal Protection Rings pada Arsitektur x86

Keamanan dan isolasi antara Kernel Space dan User Space dimungkinkan oleh fitur perangkat keras yang disebut Protection Rings. Arsitektur x86 menyediakan empat tingkat hak akses, dari Ring 0 hingga Ring 3.

Hirarki Tingkat Privilese:

- Ring 0 (Highest Privilege): Tempat kernel berada. Memiliki instruksi CPU untuk mengelola interupsi, tabel memori, dan akses I/O langsung.

- Ring 1 & 2 (Intermediate): Secara historis dirancang untuk device drivers dan layanan sistem (seperti file system atau network stack). Tujuannya adalah membatasi dampak jika sebuah driver mengalami crash.

- Ring 3 (Lowest Privilege): Tempat aplikasi pengguna berjalan. Akses ke instruksi “berbahaya” diblokir oleh CPU; jika dilanggar, CPU akan membangkitkan General Protection Fault.

5. Mengapa Ring 1 dan Ring 2 Jarang Digunakan?

Meskipun perangkat keras mendukung empat lapisan, hampir semua sistem operasi modern (Linux, Windows, macOS) hanya menggunakan Ring 0 dan Ring 3. Fenomena ini didorong oleh beberapa faktor:

- Portabilitas: Banyak arsitektur lain (seperti ARM atau RISC-V) hanya memiliki dua tingkat privilese. Menggunakan hanya dua ring pada x86 memudahkan pengembang untuk memindahkan (porting) OS ke berbagai jenis CPU.

- Performa: Transisi antar ring melibatkan overhead performa yang signifikan. Menambah lapisan menengah hanya akan memperlambat komunikasi antara aplikasi dan layanan sistem.

- Model Memori: Dengan munculnya Paging (manajemen memori berbasis halaman), isolasi keamanan bisa dilakukan dengan sangat efektif tanpa memerlukan banyak tingkatan Ring.

Kesimpulan

Menjalankan software publik di atas kernel kustom bukanlah tentang menulis ulang software tersebut, melainkan tentang membangun infrastruktur yang memadai di dalam kernel agar perangkat lunak tersebut merasa “di rumah”. Dengan mengimplementasikan System Call yang tepat dan mematuhi aturan Protection Rings yang disediakan CPU, sebuah kernel sederhana dapat bertransformasi menjadi platform yang mampu menjalankan aplikasi kompleks seperti interpreter Python atau compiler GCC.